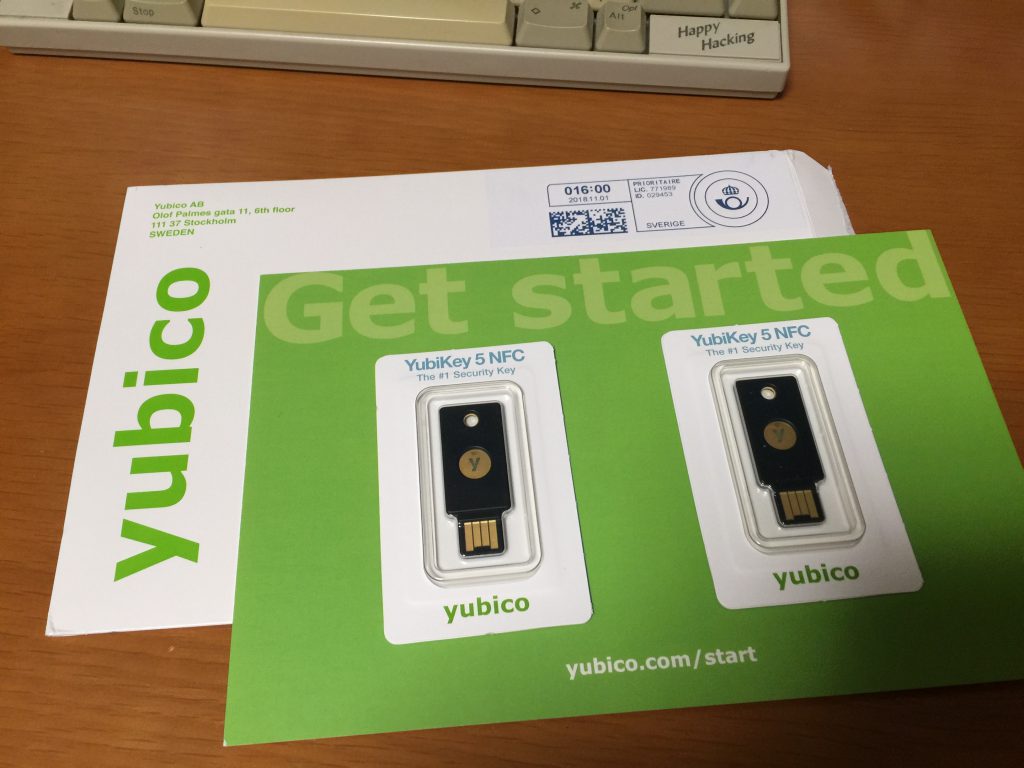

Purchased Yubico YubiKeys (USB U2F device) for multi-factor authentication.

先日、ウォールストリートジャーナルかブルームバーグの記事を見ていたところ、Google の Titan というセキュリティトークンの紹介がありました。私も一つ欲しくなり、Titan ではありませんが、比較的普及しているらしい yubico の USB 型認証トークンを買ってしまいました。

セキュリティトークン? なんじゃそりゃ、と思われる方もあるかと思いますが、最近ネットバンキングで配布されるようになった、ワンタイムパスワード生成カード(デバイス)と似たような働きをするものです。

yubico は、液晶画面に表示される番号を手で打ち込むのではなく、USB スロットに差しておけば自動的に認証処理をしてくれる、という便利モノです。

最初、Mac OS のログイン認証に使おうと思ったのですが、私の Mac OS は 10.11 と古いためか、うまくいきませんでした。

そこで、以下の認証に YubiKey を導入してみました。

- GitHub

- Dropbox

- Google G Suite(Gmail)

本当は Amazon AWS にも導入しようかと思ったのですが、AWS の MFA は、一つのトークン、バーチャル認証アプリしか同時に使えないようになっているので、面倒なのでやめました。確かに、高いセキュリティを保つという視点では、一つの MFA しか使えないというのは分かりますが、セキュリティポリシーはユーザーが決めるものだと思うので、ちょっと不便に思いました。

GitHub、Dropbox、G Suite(Gmail)は、同時に複数の MFA を有効にできるので便利です。試していませんが、複数の YubiKey をくくりつけることもできそうです。(前述の Mac OS ログイン認証の MFA 化は、YubiKey を紛失したり壊したりしたときにログインする術を失ってしまう(ロックアウトされてしまう)ので、複数の YubiKey は必須のようです。)

本当はこれらウェブ認証だけでなく、SSH キーの保護とか、PGP とか、いろいろ使えるようなのですが、今回はこの辺でガマンしておきます。さらに NFC 機能もあるらしいのですが、ちょっと探してみたところでは簡易な説明がなかったので、今回は見送りました。

YubiKey ですが、USB コネクタがむき出しになっているのは、神経質な私にはちょっと不安なところもありますが、皆さんこれで使っているようなので、問題ないのでしょう。気になったら、ときどきエタノールで端子を拭いてみたいと思います。 🙂

今日はここまで。